Ping: Packet Internet Grouper) se trata de una utilidad que comprueba el estado de la conexión con uno o varios equipos remotos por medio de los paquetes de solicitud de eco y de respuesta de eco (definidos en el protocolo de red ICMP) para determinar si un sistema IP específico es accesible en una red.

- Ping -t: Se usa para el envio de paquetes de manera continua sin parar , podemso detenerlo haciendo la combinacion de teclas (ctrl+c)

- Ping -a: Con este parametro el eco del paquete enviado nos devuelve el nombre del host.

- Ping -l: Aqui podemos establecer el tamaño del buffer, por defecto es de 32 bytes; un ejemplo seria: PING - l 100 127.0.0.1 (donde 100 seria la cantidad de bytes asignados para este ping)

- Ping-f : Establecer No fragmentar el indicador en paquetes.

- Ping-i : Tiempo de vida.

- Ping-v: Tipo de servicio.

- Ping-r: Ruta del registro para la cuenta de saltos.

- Ping-s: Sello de hora para la cuenta de saltos.

- Ping-j: Afloja la ruta de origen a lo largo de la lista- host.

- Ping-k: Restringir la ruta de origen a lo largo de la lista- host.

- Ping-w: Tiempo de espera en milisegundos para esperar cada

- Ping -n: Realiza el ping un determinado numero de veces

Tracert: es una herramienta de diagnóstico de redes que permite seguir la pista de los paquetes que van desde un host (punto de red) a otro.

- Tracert -d: No convierte direcciones en nombres de hosts.

- Tracert -h: Máxima cantidad de saltos en la búsqueda del objetivo.

- Tracert -j: Enrutamiento relajado de origen a lo largo de la lista de hosts.

- Tracert -w: Cantidad de milisegundos entre intentos.

PatchPing: es una herramienta de traza de rutas que combina características de los comandos ping y tracert con información adicional que ninguna de esas herramientas proporciona.

- Pathping -n: No resuelve direcciones en nombres de hosts.

- Pathping -h: Número máximo de saltos para buscar el destino.

- Pathping -g: Ruta de origen no estricta en la lista de hosts.

- Pathping -p: Número de segundos que se esperará entre pings.

- Pathping -q: Número de consultas por salto.

- Pathping -w: Espera los milisegundos especificados para cada respuesta.

- Pathping -T: Adjunta una etiqueta de prioridad de Capa dos (por ejemplo, para IEEE 802.1p) a los paquetes y la envía a cada dispositivo de red que se encuentra en la ruta. Esto ayuda a identificar los dispositivos de red que no tienen configurada correctamente la prioridad de Capa dos. El modificador -T se utiliza para comprobar la conectividad de Calidad de servicio (QoS,Quality of Service).

- Pathping -R: Realiza una comprobación para determinar si cada enrutador que se encuentra en la ruta admite el Protocolo de reserva de recursos (RSVP, Resource Reservation Protocol), que permite al equipo host reservar una determinada cantidad de ancho de banda para una secuencia de datos.

Ipconfig: Es una utilidad de línea de comandos que muestra la configuración de red actual de un ordenador local (dirección IP, máscara de red, puerta de enlace asignada a la tarjeta de red, etc ), así como controlar el servicio Windows que actúa como cliente DHCP.

- ipconfig /all: muestra información detallada

- ipconfig /renew: renueva todos los adaptadores

- ipconfig /renew EL*: renueva cualquier conexión cuyo nombre comience con EL

- ipconfig /release *Con*: libera todas las conexiones que coincidan por ejemplo:

- ipconfig/displaydns: Muestra la configuración sobre las DNS de la red

- ipconfig/flushdns: Borra la caché de las DNS en la red

- ipconfig/registerdns: Refresca DHCP y registra de nuevo las DNS

- ipconfig/showclassid: Muestra información de la clase DCHP

- ipconfig/setclassid: Cambia/modifica el ID de la clase DHCP

Net: El comando Net sirve para manejar recursos de la red de Windows, con este puedes crear, borrar, configurar cuentas, mapear discos, apagar y prender servicios, ver las computadoras de la red y muchas cosas mas.

- Net Send: Envía un mensaje a traves del servicio mensajero

- Net Start: Inicia un servicio de Windows

- Net Stop: Detiene un servicio de Windows

- Net Share: Indica que recursos comparte la maquina

- Net View: Indica a que máquinas se tiene acceso mediante la red

- Net Sessions: Indica quienes han entrado en nuestros recursos

En recursos compartidos:

- Net Time * /SET: Sincroniza la hora con una maquina de la red

- Net User: Crea o elimina usuarios

- Net Localgroup: Crea o elimina grupos

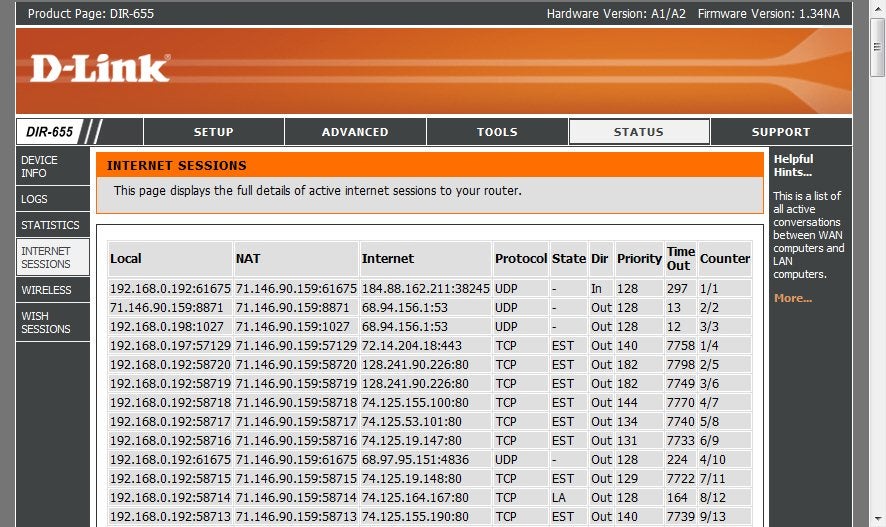

- Netstat: (network statistics) es una herramienta de línea de comandos que muestra un listado de las conexiones activas de un ordenador

- Netstat-a: Muestra todas las conexiones y puertos de escucha.

- Netstat-b: Muestra el ejecutable que crea cada conexión o puerto de escucha. En algunos casos, ejecutables muy conocidos alojan múltiples componentes independientes, y, en algunos casos se muestra la secuencia de componentes que crearon la conexión o el puerto de escucha. En este caso, el nombre del ejecutable está entre [] en la parte inferior, arriba está el componente que llamó, y así hasta que se alcanza TCP/IP. Tenga en cuenta que esta opción puede tomar tiempo y no se realizará correctamente a menos de que tenga los permisos suficientes.

- Netstat-e: Muestra las estadísticas Ethernet. Se puede combinar con la opción -s.

- Netstat-n: Muestra números de puertos y direcciones en formato numérico.

- Netstat-o: Muestra la Id. de proceso asociada con cada conexión.

- Netstat-p: (proto) Muestra conexiones del protocolo especificado por "proto",que puede ser TCP, UDP, TCPv6 o UDPv6. Si se usa con la opción

- Netstat-s: para mostrar estadísticas por protocolo, "proto" puede ser TCP, UDP, TCPv6 o UDPv6.

- Netstat-r: Muestra el contenido de la tabla de rutas.

- Netstat -s: Muestra estadísticas por protocolo. De forma predeterminada,se muestran para IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP y UDPv; se puede utilizar la opción -p para especificar un subconjunto de los valores predeterminados.

- Netstat-v: Usado en conjunto con -b, mostrará la secuencia de los componentes implicados en la creación de la conexión o puerto de escucha para todos los ejecutables

Getmac: devuelve las direcciones MAC de las interfaces conectadas